ศูนย์ไซเบอร์กองทัพบก : เขี้ยวเล็บ หรือ เสือกระดาษ

( Army Cyber Center : Abilities or Paper Tiger )

โดย พลตรี ฤทธี อินทราวุธ

ผู้อำนวยการศูนย์เทคโนโลยีทางทหาร

( National Cyber Security Committee : NCSC ) โดยได้เริ่มทดลองปฏิบัติงาน ตั้งแต่ 1 ตุลาคม 2557 ไปพร้อมๆ กับเหล่าทัพอื่น กองบัญชาการกองทัพไทย และกระทรวงกลาโหม เพื่อเตรียมการรับมือกับภัยคุกคามด้านไซเบอร์ที่กำลังเผชิญอยู่ในยุคปัจจุบัน และมีผลกระทบต่อความมั่นคงของประเทศ รวมถึงผลกระทบด้านความมั่นคงและปลอดภัยไซเบอร์ อันสืบเนื่องมาจากการเปิดเสรีอาเซียนเพื่อเข้าสู่ประชาคมอาเซียน ( ASEAN Community ) ในปี 2558 นั้น

ศูนย์เทคโนโลยีทางทหาร ( ศทท. ) ได้มีการเตรียมความพร้อมในด้านต่างๆ

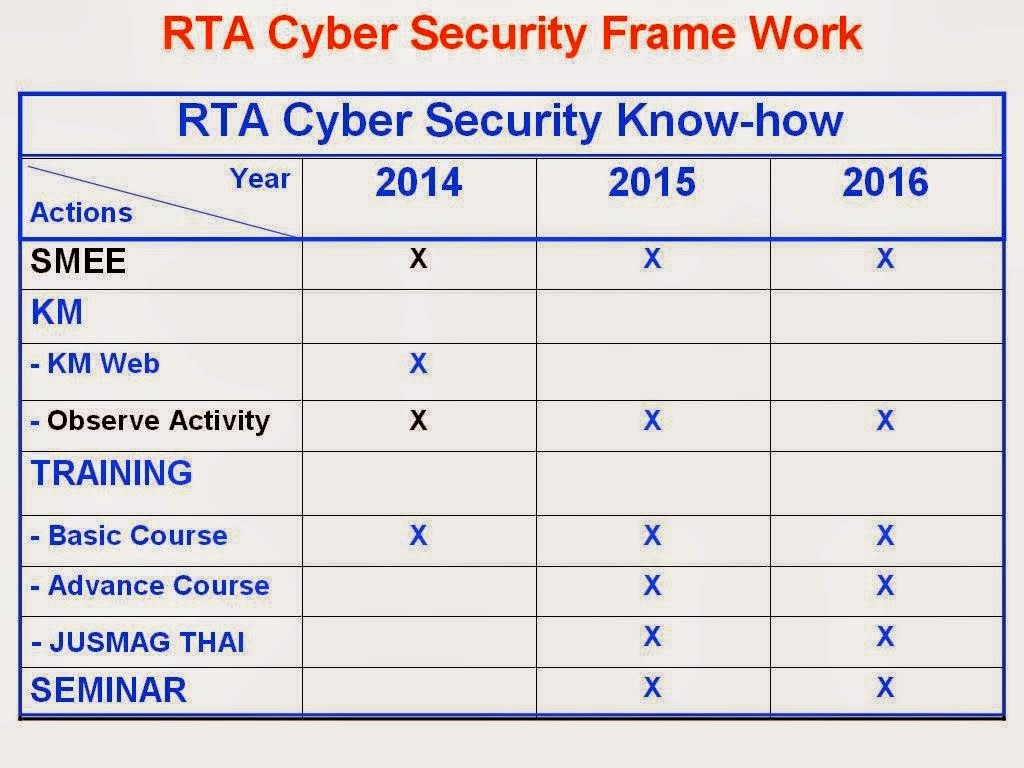

อาทิเช่น การกำหนดแผนที่เชิงความคิด ( Mind map ) การกำหนดแผนที่การทำงาน (

Roadmap ) การจัดทำกรอบความคิดการทำงาน ( Frame work ) การพัฒนาปรับปรุงโครงสร้างการจัดองค์กรใหม่ ( Reorganization ) การพัฒนาปรับปรุงกระบวนการทำงานใหม่เพื่อให้เกิดประสิทธิภาพในการทำงาน ( Reengineering ) การพัฒนาปรับปรุงสำนักงานและภูมิทัศน์ทั้งภายใน-ภายนอกให้มีความสง่าสวยงาม

มีความเป็นสัดส่วนในด้านงานบริการด้านสารสนเทศและงานรักษาความปลอดภัยไซเบอร์

การจัดทำแผนงานโครงการต่างๆ เพื่อรองรับการปฏิบัติงาน

การพัฒนาบุคลากรให้มีความรู้ความสามารถในการปฏิบัติงานไซเบอร์ การแต่งตั้งคณะกรรมการพัฒนาการปฏิบัติการไซเบอร์ของกองทัพบก

และการดำเนินการทดลองปฏิบัติงานเพื่อรองรับการแปรสภาพเป็น ศูนย์ไซเบอร์กองทัพบก โดยตลอดระยะเวลาการทดลองปฏิบัติงานตามโครงสร้างของศูนย์ไซเบอร์กองทัพบก ที่ผ่านมา 2 เดือน มีความเจริญก้าวหน้ามาตามลำดับ ทั้งๆ

ที่ยังไม่ได้รับการสนับสนุนงบประมาณจากกองทัพบก แต่อย่างใด และผลสัมฤทธิ์ที่ปรากฏอย่างเป็นรูปธรรมเห็นได้ชัดเจน

อาทิเช่น

1. การกำหนดแผนที่เชิงความคิด ( Mind map ) เป็นผลสืบเนื่องมาจากการประชุม Executive

Steering Group ( ESG ) เมื่อเดือน พฤษภาคม 2556 โดยความร่วมมือทางทหาร

ระหว่างกองทัพบกไทย และ

กองทัพบกสหรัฐ

ทำให้เกิดข้อตกลงกันในการดำเนินการจัดการประชุมแลกเปลี่ยนผู้เชี่ยวชาญด้านไซเบอร์

ไทย – สหรัฐ ( Cyber Security – Subject Master Expert Exchange ( SMEE ) ในห้วงเดือนกุมภาพันธ์

2557 ขึ้น โดยมี ศูนย์เทคโนโลยีทางทหาร ( ศทท.) รับผิดชอบดำเนินการ

และได้มีการจัดทำแผนที่เชิงความคิด ( Mind Map ) ด้านไซเบอร์ของกองทัพบก ประกอบด้วย 4 ด้าน คือ

ด้านนโยบาย , ด้านการจัดการความรู้ , ด้านโครงสร้างองค์กร

และด้านการปฏิบัติงาน ซึ่งได้มีการกำหนด แผนที่การทำงาน ( Roadmap )

และกรอบความคิดการทำงาน ( Frame work ) ดังมีรายละเอียดตามด้านล่าง

2. การกำหนดแผนที่การทำงาน ( Roadmap )

3. การจัดทำกรอบความคิดในการทำงาน ( Frame work )

4. การพัฒนาปรับปรุงโครงสร้างการจัดองค์กรใหม่

( Reorganization ) ศูนย์เทคโนโลยีทางทหารได้ดำเนินการปรับปรุงโครงสร้างการจัดองค์กรใหม่

โดยแบ่งกลุ่มงานออกเป็น 2 ส่วน คือ กลุ่มงานไซเบอร์ แบ่งออกเป็น 5 งาน คือ งานธุรการ งานแผนและฝึก งานการรักษาความปลอดภัยไซเบอร์

งานปฏิบัติการไซเบอร์ และงานสนับสนุนการปฏิบัติการข่าวสาร ส่วนกลุ่มงานบริการเทคโนโลยีสารสนเทศ

แบ่งออกเป็น 2 งาน คือ งานการพัฒนาระบบ และงานการบริการเครือข่ายสารสนเทศ

5. การพัฒนาปรับปรุงกระบวนการทำงานใหม่

( Reengineering ) ศูนย์เทคโนโลยีทางทหารได้กำหนดนโยบายการปฏิบัติงานที่มุ่งเน้นผลสัมฤทธิ์ และมีความเป็นรูปธรรม เพื่อให้สอดคล้องกับนโยบาย พลเอก อุดมเดช

สีตบุตร ผู้บัญชาการทหารบก ที่กำหนดให้ปี 2558 เป็น " ปีแห่งการปฏิบัติงานของกองทัพบก ที่มุ่งเน้นผลสัมฤทธิ์

และเป็นรูปธรรมในทุกด้าน "

6. การพัฒนาปรับปรุงสำนักงาน ศูนย์เทคโนโลยีทางทหารได้ดำเนินการปรับปรุงที่ตั้งสำนักงานใหม่ให้มีความเป็นสัดส่วนในด้านงานบริการด้านเทคโนโลยีสารสนเทศ

และงานรักษาความปลอดภัยไซเบอร์ โดยกำหนดให้งานบริการด้านเทคโนโลยีสารสนเทศ

อยู่ในพื้นที่ชั้นใน (

Safety Zone ) ส่วนงานรักษาความปลอดภัยไซเบอร์ อยู่พื้นที่ชั้นนอก

เพื่อให้ระบบสารสนเทศมีความมั่งคงปลอดภัยมากยิ่งขึ้นทั้งทางกายภาพและทางเทคนิค

7. การจัดทำแผนงานโครงการต่างๆ ศูนย์เทคโนโลยีทางทหารได้ดำเนินการจัดทำแผนงานโครงการที่สำคัญต่างๆ

เพื่อรองรับการปฏิบัติงานของศูนย์ไซเบอร์กองทัพบก อาทิเช่น

7.1 โครงการปรับปรุงห้องอบรมคอมพิวเตอร์

เป็น ห้องปฏิบัติการไซเบอร์

7.2 โครงการเสริมสร้างความพร้อมรับมือภัยคุกคามทางไซเบอร์

7.3 โครงการระบบสืบค้นข้อมูลข่าวสารจากเครือข่ายสังคมออนไลน์

7.4 โครงการจัดหาอุปกรณ์สำหรับศูนย์เฝ้าระวังและเตือนภัยไซเบอร์

8. การพัฒนาบุคลากรให้มีความรู้ความสามารถในการปฏิบัติงานไซเบอร์

8.1 จัดกำลังพลเข้ารับการอบรมหลักสูตร Vulnerability

Assessment and Penetration Testing ณ มหาวิทยาลัยมหิดล ศาลายา จำนวน ๘ นาย

8.2 จัดกำลังพลเข้ารับการอบรมหลักสูตร

Advanced Linux

Administration ณ

มหาวิทยาลัยมหิดล ศาลายา จำนวน ๘ นาย

8.3 จัดกำลังพลเข้ารับการอบรมหลักสูตร

Web Gateway ณ มหาวิทยาลัยมหิดล ศาลายาจำนวน

๘ นาย

8.4 จัดกำลังพลเข้าร่วมการสัมมนา

Israel HLS 2014 : Israeli Homeland and Cyber Security ณ

โรงแรมเรดิสัน บลู พลาซ่า สุขุมวิท ๒๗ กทมฯ

8.5 จัดกำลังพลเข้ารับการอบรมหลักสูตรเชิงปฏิบัติการวิเคราะห์ช่องโหว่ของระบบเครือข่ายไร้สาย

และเว็บแอพพลิเคชั่นขององค์กร หลักสูตรของ SIPA

8.6 จัดกำลังพลเข้ารับการฝึกอบรมหลักสูตรผู้บริหารระบบปฏิบัติการ

Linux ชั้นสูง (Linux Administration)

และหลักสูตรการบริหารจัดการระบบ web gateway (Proxy Server)

โดยอาจารย์จากมหาวิทยาลัยมหานคร

8.7 จัดกำลังพลเข้ารับฟังการบรรยายแนะนำผลิตภัณฑ์ของ

บริษัท Gold Lock ประเทศอิสราเอล ได้แก่ อุปกรณ์ BlockBox สำหรับการทำ

DDOS, อุปกรณ์ค้นหาการดักรับของ mobile เพื่อการเฝ้าระวังการดักรับ และ Intelligent Cyber Security เน้นด้านการดักรับ wifi และการถอดรหัส

8.8 จัดกำลังพลเข้าฟังการบรรยายหัวข้อ

APT : Amazing Portection โดย บริษัท อินโพซีเคียวริตี้

คอมซัลแทนต์ จำกัด ณ โรงแรมแกรนด์ เซ็นเตอร์พอยต์ เทอร์มินอล 21 สุขุมวิท กทมฯ

8.9 จัดกำลังพลฟังบรรยายระบบป้องกันการโจมตี

DDOS จากบริษัท MFEC ณ ห้องประชุม ชั้น ๑ ศทท.

8.10 จัดกำลังพลร่วมงานของสำนักงานธุรกรรมทางอิเล็กทรอนิกส์

(องค์การมหาชน) จำกัด ในงาน “3 Years ETDA Enabling Digital Economy” ณ รอยัลพารากอน ฮอลล์ ศูนย์การค้าสยามพารากอน กทมฯ

8.11 จัดกำลังพลร่วมศึกษาดูงาน

เพื่อเตรียมความพร้อมในการจัดตั้งศูนย์ปฏิบัติการด้านความมั่นคงปลอดภัยไซเบอร์ ( Advance Cyber

Security Operation Center : ASOC ) ณ

ศูนย์ปฏิบัติการพิเศษด้านความปลอดภัยไซเบอร์ของบริษัท EMC Corporation (RSA Advanced Security Operations Center)

ประเทศสิงค์โปร์

8.12 ร่วมงานสัมมนา Cyber Security Excellence Conference (C-SEC 2014) หัวข้อ “ Security & Privacy Protection” ณ รร. S31

สุขุมวิท ๓๑

8.13 การบรรยายพิเศษเรื่อง

การสร้างความตระหนักในการรักษาความปลอดภัยสารสนเทศของหน่วย โดย รอง

ผอ.ศูนย์รักษาความปลอดภัยคอมพิวเตอร์ ทสอ.กห. ให้กับกำลังพล ศทท.

8.14 ร่วมประชุมหารือแนวทางการปฏิบัติงานเชิงบูรณาการร่วมกัน

ระหว่างหน่วยงานด้านสงครามไซเบอร์ของกองทัพไทย ณ ห้องประชุม สนผ.ยก.ทหาร ชั้น ๕

บก.ทท.

8.15 จัดผู้แทนหน่วยร่วมอภิปรายโครงการ Bangkok International Student

Conference 2014 ในหัวข้อ “Human Cyber and Secured-life” ณ มหาวิทยาลัยธรรมศาสตร์

8.16 การฝึกอบรมกำลังพลของ ศูนย์ไซเบอร์กองทัพบก

ได้แก่

- การฝึกอบรมด้านความรู้เบื้องต้นในงานด้านปฏิบัติการข่าวสาร

- การฝึกอบรม พ.ร.บ.

ว่าด้วยการกระทำความผิดเกี่ยวกับคอมพิวเตอร์

- การฝึกอบรมเทคนิคการลาดตระเวน

และรวบรวมข่าวสารทางไซเบอร์

- การฝึกอบรมเทคนิคการวิเคราะห์ข่าวสารสำคัญทางไซเบอร์

- การฝึกอบรมเทคนิคการจัดทำสื่อผสมสำหรับการตอบโต้

- การฝึกอบรมความตระหนัก

และจริยธรรมในงานด้านปฏิบัติการข่าวสาร

- การฝึกอบรมการใช้เครื่องมือปฏิบัติการข่าวสาร

- การฝึกอบรมเทคนิคการเผยแพร่ข้อมูลข่าวสาร

- การฝึกอบรมเทคนิคการตอบโต้ข่าวสาร

- การฝึกอบรมเทคนิคการจัดทำสื่อผสมสำหรับการตอบโต

-

การฝึกอบรม

“ความรู้พื้นฐานด้านความมั่นคงปลอดภัยไซเบอร์

8.17 การจัดทำโครงการอบรมหลักสูตร “Cyber Warfare Engineering Foundation” สำหรับกำลังพลของกองทัพบก

8.18

การจัดทำโครงการอบรมชุดนิเทศไซเบอร์เคลื่อนที่ พื้นที่ ๔ กองทัพภาค

8.19 การจัดทำโครงการ Cyber Security

Contest Workshop เพื่อรองรับการจัดการแข่งขัน Army Cyber

Security Contest 2015

8.20 การขออนุมัติการเข้าฝึกอบรมหลักสูตร Essential Knowledge for information system auditor จำนวน ๒ นาย

เพื่อให้เตรียมความพร้อมด้าน IT Audit

8.21 เตรียมการเปิดหลักสูตร

การอบรมสำหรับนายทหาร รปภ.ไซเบอร์ ระดับกองพัน

9. การแต่งตั้งคณะกรรมการพัฒนาการปฏิบัติการไซเบอร์ของกองทัพบก ศูนย์เทคโนโลยีทางทหารจัดการประชุมคณะกรรมการพัฒนาการปฏิบัติด้านไซเบอร์ของ

ทบ. ครั้งที่ ๑ ณ ห้องประชุม ศทท. ชั้น ๒ โดยมี ผอ.ศทท. / ประธานกรรมการฯ เป็นประธาน

10. การดำเนินการทดลองปฏิบัติงาน

10.1 การทดสอบช่องโหว่ระบบสารสนเทศของ

ศทท. (Vulnerability

Assessment : VA )

10.2 การทดลองติดตั้งและทดสอบการใช้งานอุปกรณ์

Application

Firewall สำหรับวิเคราะห์ข้อมูลภายในเครือข่าย บก.ทบ.

10.3 การทดลองติดตั้งอุปกรณ์ทดสอบระบบ

( POC : Proof

of Concept ) การตรวจจับมัลแวร์ (Malware Detection) ภายใน ศทท.

10.4 การประเมิน

Self assessment

จำนวน ๖ Module คือCyber security

Health Check (CHC) , Rick Management Health Check (RMHC) , Information Security Management

System Health Check , Critical Security Controls Health Check (CSCHC) , National Cyber security Workforce Framework Health และ Service Management System Health Check (SMSHC)

10.5 การทดสอบการใช้โปรแกรม

DEFT ด้าน Hack, Malware, DDoS

10.6 การติดตั้งเครื่องคอมพิวเตอร์พร้อมระบบปฏิบัติการ

Kali (Linux) พร้อมสำหรับการฝึกฝนทักษะการทดสอบระบบ ( System Penetration )

10.7

การพัฒนาเว็บไซต์เพื่อให้ข้อมูลข่าวสารด้านการรักษาความปลอดภัยไซเบอร์ และแจ้งเตือนภัยคุกคามทางไซเบอร์

ชื่อเว็บไซต์ http://plan.rta.mi.th/armycert

10.8 การปฏิบัติการข่าวสารเชิงรับ

สนับสนุน สง.ผบ.ทบ., สลก.ทบ./ศปส.ทบ.,

กพ.ทบ., ยก.ทบ., กร.ทบ., ศปป.๕ กอ.รมน., คณะทำงาน IO ทบ.(คสช.), คตส.คสช. และ ศมบ.กห.

10.9 การปฏิบัติการข่าวสารเชิงรุก

สนับสนุน สง.ผบ.ทบ., สลก.ทบ./ศปส.ทบ.,

ยก.ทบ., คณะทำงาน

IO ทบ. (คสช.) และ ศมบ.กห.

ความก้าวหน้าของการดำเนินการทดลองปฏิบัติงานของศูนย์เทคโนโลยีทางทหาร

เพื่อรองรับการแปรสภาพเป็น ศูนย์ไซเบอร์กองทัพบก ดังที่กล่าวมาแล้ว

ช่วงระยะเวลาสั้นๆ เพียง 2 เดือนที่ผ่านมา ถือเป็นหลักประกันความสำเร็จและยืนยันความพร้อมของกองทัพบก

ในด้านการรักษาความมั่นคงปลอดภัยไซเบอร์ ( Cyber Security

ขั้นที่ 1. การจัดการทรัพยากรเพื่อการปฏิบัติการด้านไซเบอร์

( พ.ศ. 2557-2558 ) โดยบริหารจัดการทรัพยากรที่มีอยู่

โดยเฉพาะกำลังพล ให้สามารถดำเนินการด้านไซเบอร์ตั้งแต่ปัจจุบัน เช่น การจัดตั้งคณะทำงานปฏิบัติการด้านไซเบอร์ การจัดตั้งหน่วยไซเบอร์ของกองทัพบก และการมอบหมายหน้าที่ในการปฏิบัติการไซเบอร์ให้แก่หน่วยด้านเทคโนโลยีสารสนเทศ หรือหน่วยทหารสื่อสาร (

กรณีที่ไม่มีหน่วยด้านเทคโนโลยีสารสนเทศอยู่ในอัตรา )

รับผิดชอบการปฏิบัติการด้านไซเบอร์ในระดับหน่วย

การกำหนดสายงานการปฏิบัติด้านไซเบอร์ของกองทัพบก และการดำเนินการตรวจสอบและประเมินความเสี่ยงด้านเครือข่ายของ

กองทัพบก

ขั้นที่ 2. การเสริมสร้างขีดความสามารถในการรักษาความมั่นคงปลอดภัยไซเบอร์

มาตรการเชิงรับ ( พ.ศ. 2559-2561 ) โดยการพัฒนาปรับปรุงระบบเครือข่ายให้มีความปลอดภัย การตรวจสอบทางเทคนิคและประเมินความเสี่ยงระบบเครือข่าย การกำหนดมาตรฐานการเชื่อมต่อเครือข่ายและการรักษาความมั่นคงปลอดภัยไซเบอร์

และการพัฒนาขีดความสามารถของบุคลากรให้ก้าวทันต่อเทคโนโลยีด้านการรักษาความปลอดภัยเครือข่าย เพื่อให้หน่วยงานในกองทัพบกมีขีดความสามารถด้านรักษาความมั่นคงปลอดภัยไซเบอร์ ( Cyber Security ) ได้สอดคล้องกับภัยคุกคามดังกล่าว

ขั้นที่ 3 . การเสริมสร้างขีดความสามารถการปฏิบัติการไซเบอร์ มาตรการเชิงรุก (

พ.ศ. 2562-2564 ) โดยการพัฒนาขีดความสามารถเชิงรุก

เพื่อให้มีความพร้อมในการปฏิบัติการกรณีจำเป็น

โดยการตรวจสอบขีดความสามารถเชิงรุกของกำลังพล ควบคู่กับการตรวจสอบทางเทคนิคและประเมินความเสี่ยงระบบเครือข่าย การจัดตั้งเครือข่ายพันธมิตรด้านไซเบอร์กับองค์กร/บุคลากรภายนอกกองทัพบก การจัดกิจกรรมต่างๆ ร่วมกัน

รวมถึงการบูรณาการขีดความสามารถของกองทัพบกและเครือข่ายพันธมิตร

เพื่อให้กองทัพบกมีความพร้อมและสามารถปฏิบัติการไซเบอร์ ( Cyber Operations ) ได้ในสถานการณ์อันจำเป็น

จากผลการดำเนินการที่ผ่านมา

พอจะเห็นได้ว่าทิศทางความเจริญก้าวหน้า ตลอดจนความพร้อมขององค์กรและบุคลากรของ ศูนย์ไซเบอร์ของกองทัพบก

ถือได้ว่ามีการพัฒนาความก้าวหน้าได้รวดเร็วกว่ากรอบระยะเวลาของแนวทางการปฏิบัติการด้านไซเบอร์ที่กองทัพบกกำหนดไว้ก่อนหน้านี้

ทั้งๆ ที่ยังไม่ได้รับการสนับสนุนงบประมาณจากกองทัพบกแต่อย่างใด เพียงแต่อาศัยช่องทางการแสวงหาความร่วมมือจากหน่วยงาน

สถาบันการศึกษา และองค์กรภาคเอกชน ในการทดสอบ ทดลองอุปกรณ์เครื่องมือ

เครื่องใช้ต่างๆ ในหน่วยทดสอบ ( Test Sites ) เพื่อพัฒนาความรู้ ทักษะ และประสบการณ์ให้กับกำลังพลในขั้นต้น

ก็พอจะมองเห็นได้ว่า ศูนย์ไซเบอร์กองทัพบก ในอนาคตอันใกล้นี้ จะเป็น “ เขี้ยวเล็บ

” ที่มีความสำคัญของกองทัพบกไม่แพ้อาวุธยุทโธปกรณ์ทางทหารอื่นๆ และหากกองทัพบกเล็งเห็นประโยชน์ ความสำคัญ และความจำเป็นในการสนับสนุนงบประมาณในการดำเนินการตามแผนงานโครงการที่ได้กำหนดไว้

ศูนย์ไซเบอร์ของกองทัพบก ก็จะเป็นเครื่องมือปฏิบัติการทางทหาร

ที่มีความสำคัญยิ่งในยุคปัจจุบัน เช่นเดียวกับ นานาอารยประเทศที่ให้ความสำคัญต่อการปฏิบัติการทางทหารในโดเมนที่ 5 ( Cyber Domain ) ที่จะเสริมเขี้ยวเล็บให้กับกองทัพบกและประเทศชาติให้มีความพร้อมในการรับมือกับภัยคุกคามด้านไซเบอร์ แต่หากกองทัพบก โดยเฉพาะหน่วยงานที่เกี่ยวข้อง ให้ความสำคัญไปในทิศทางตรงกันข้าม ก็เป็นที่น่าเสียดาย และเสียโอกาส ในมุมมองวิสัยทัศน์อันกว้างไกลและเจตนารมณ์ของอดีตผู้บังคับบัญชา ตลอดจนความพยายามทุ่มเทเสียสละในการที่จะพัฒนาให้กองทัพบกมี ศูนย์ไซเบอร์ของกองทัพ ก็จะเป็นการสูญเปล่า เช่นเดียวกับบทเรียนที่ผิดพลาดในอดีต เมื่อปี 2541 กว่า 15 ปีที่ผ่านมา ของการจัดตั้งหน่วย ศูนย์เทคโนโลยีทางทหาร นับเป็นบทพิสูจน์ความล้มเหลวที่สำคัญ และไม่ควรจะเกิดการซ้ำรอยเดิมในยุคปัจจุบัน ทั้งๆ ที่ศูนย์ไซเบอร์ของกองทัพบกมีความพร้อมในการที่จะเดินไปข้างหน้าได้อย่างมีประสิทธิภาพ ประสิทธิผล และมีความสง่างาม และหากหน่วยที่เกี่ยวข้องยังคงจะปล่อยให้ ศูนย์ไซเบอร์ของกองทัพบก เดินไปตามลำพังด้วยตนเอง ขาดการสนับสนุนและการส่งกำลังบำรุงที่เหมาะสม ในอนาคตก็คงเชื่อได้ว่า ศูนย์ไซเบอร์ของกองทัพบก คงไม่ต่างอะไรกับ “ เสือกระดาษ ”

ที่มีความสำคัญยิ่งในยุคปัจจุบัน เช่นเดียวกับ นานาอารยประเทศที่ให้ความสำคัญต่อการปฏิบัติการทางทหารในโดเมนที่ 5 ( Cyber Domain ) ที่จะเสริมเขี้ยวเล็บให้กับกองทัพบกและประเทศชาติให้มีความพร้อมในการรับมือกับภัยคุกคามด้านไซเบอร์ แต่หากกองทัพบก โดยเฉพาะหน่วยงานที่เกี่ยวข้อง ให้ความสำคัญไปในทิศทางตรงกันข้าม ก็เป็นที่น่าเสียดาย และเสียโอกาส ในมุมมองวิสัยทัศน์อันกว้างไกลและเจตนารมณ์ของอดีตผู้บังคับบัญชา ตลอดจนความพยายามทุ่มเทเสียสละในการที่จะพัฒนาให้กองทัพบกมี ศูนย์ไซเบอร์ของกองทัพ ก็จะเป็นการสูญเปล่า เช่นเดียวกับบทเรียนที่ผิดพลาดในอดีต เมื่อปี 2541 กว่า 15 ปีที่ผ่านมา ของการจัดตั้งหน่วย ศูนย์เทคโนโลยีทางทหาร นับเป็นบทพิสูจน์ความล้มเหลวที่สำคัญ และไม่ควรจะเกิดการซ้ำรอยเดิมในยุคปัจจุบัน ทั้งๆ ที่ศูนย์ไซเบอร์ของกองทัพบกมีความพร้อมในการที่จะเดินไปข้างหน้าได้อย่างมีประสิทธิภาพ ประสิทธิผล และมีความสง่างาม และหากหน่วยที่เกี่ยวข้องยังคงจะปล่อยให้ ศูนย์ไซเบอร์ของกองทัพบก เดินไปตามลำพังด้วยตนเอง ขาดการสนับสนุนและการส่งกำลังบำรุงที่เหมาะสม ในอนาคตก็คงเชื่อได้ว่า ศูนย์ไซเบอร์ของกองทัพบก คงไม่ต่างอะไรกับ “ เสือกระดาษ ”

-------------------------------

แหล่งอ้างอิงข้อมูล

1. ฤทธี อินทราวุธ พล.ต., 1 ตุลาคม 2557, ศูนย์ไซเบอร์กองทัพบก ( Army Cyber Center ), แหล่งที่มา : http://rittee1834.blogspot.com/2014/10/army-cyber-center.html, 2 ธันวาคม 2557.

2.

3. ฤทธี อินทราวุธ พ.อ., 15 กรกฏาคม 2557, กองทัพบกเปิดแคมเปญลุยด้านการรักษาความมั่นคงปลอดภัยไซเบอร์ ( RTA Cyber Security kick off ), แหล่งที่มา : http://rittee1834.blogspot.com/2014/07/rta-cyber-security-kick-off.html, 2 ธันวาคม 2557.